La resposta hacker a la repressió desplegada pel departament ICE dels EUA està sent un exemple de com fer servir la tecnologia, per posar fre a la tecnologia repressiva desplegada per governs totalitaris com el dels EUA. Aquí s'en enumeren algunes d'aquestes tàctiques:

- Utilització de hardware obert com OUI‑SPY (ESP‑32) per detectar càmeres de Flock, drons i dispositius Bluetooth d’Axon o les Ray‑Ban de Meta que poden gravar-te sense que ho sàpigues.

- Convertir el mòbil en radar de vigilància

Amb apps com Wigle configuren alertes quan detecten Wi‑Fi/Bluetooth associats a càmeres i gadgets espia. Així poden dibuixar mapes de vigilància al barri i avisar comunitats vulnerables.

- Enganyar els lectors de matrícules

afegeixen soroll visual subtil a les matrícula per fer dificultar-ne la lectura per part de les càmeres, però no per als humans. És una forma de “camuflatge digital” (amb riscos legals segons l’estat).

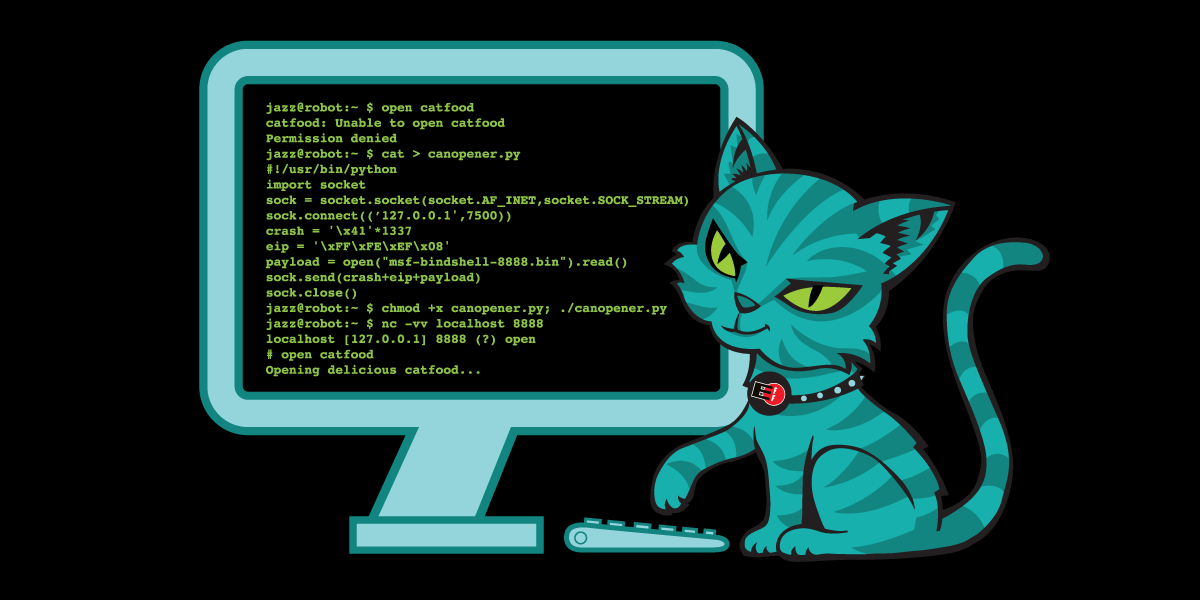

- Exposar configuracions vulnerables dels sistemes de vigilància

Un hacket va localitzar centenars de càmeres Flock amb panells d’admin sense contrasenya: permetien veure directes, descarregar 30 dies de vídeo i logs de càmeres que apuntaven a parcs i zones de joc infantils.

- Mapes col·laboratius de càmeres

Projectes com deflock.me i alpr.watch recullen dades de la comunitat per crear mapes oberts de càmeres de lectura de matrícules (ALPR), fent visible on i com s’està monitorant la gent.

- Apps per alertar de batudes d’ICE

Desenvolupen apps com Stop ICE Alerts, ICEOUT.org o ICE Block per avisar en temps real de presència d’ICE. Algunes han estat retirades de botigues d’apps per pressió política, cosa que també denuncien.

- Eines com Eyes Up permeten enregistrar i arxivar de forma segura les operacions d’ICE per documentar abusos i protegir proves, tot i que també han estat eliminades de certes plataformes.

- Intel·ligència oberta sobre ICE

Amb projectes com ICE List Wiki recopilen informació sobre empreses contractades per ICE, incidents, tipus de vehicles i patrons d’actuació, creant una enciclopèdia d’OSINT al servei de la comunitat.

- Formar la gent en seguretat digital

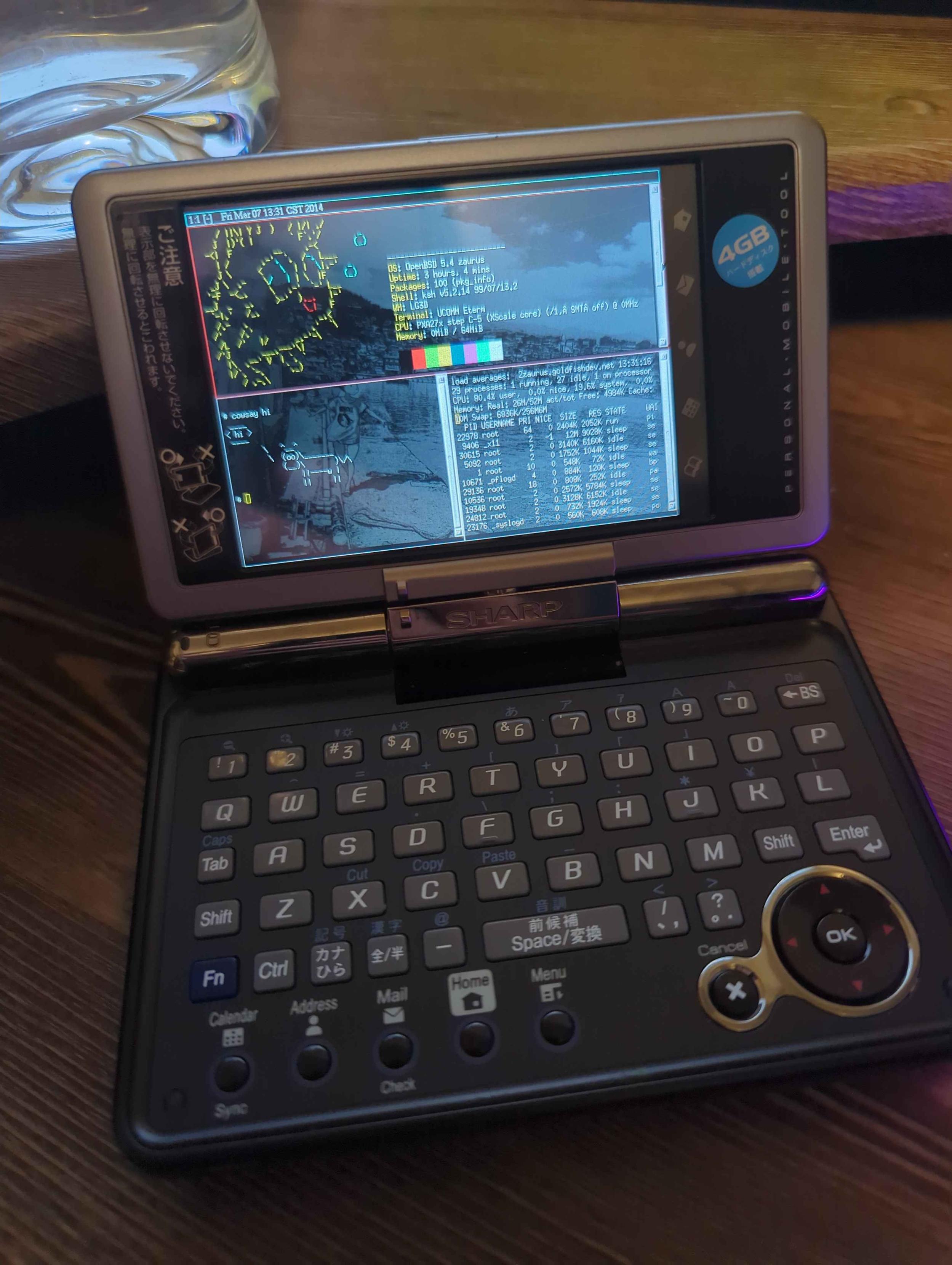

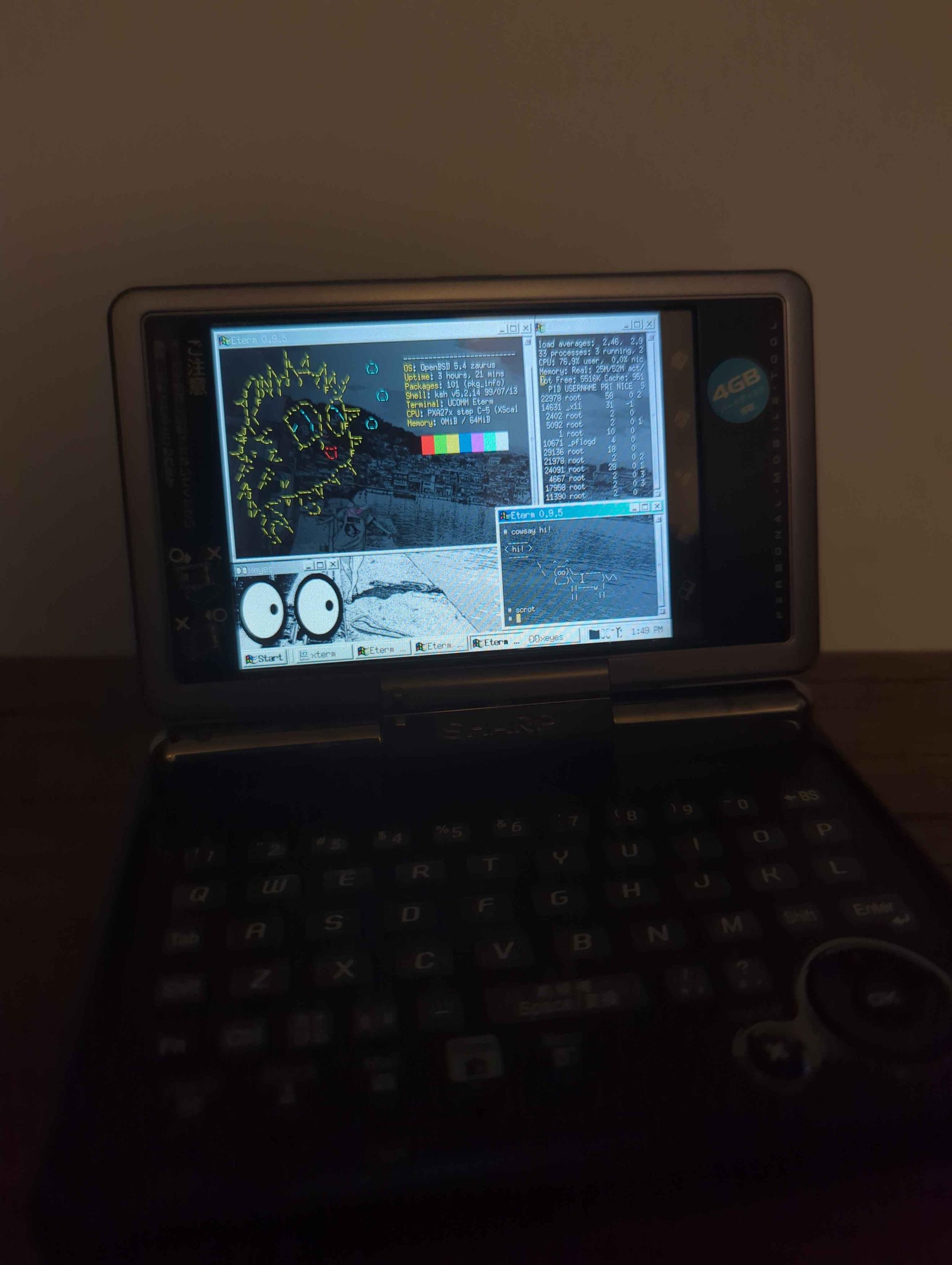

Hackers organitzen tallers i webs amb guies per reduir la petjada de dades, xifrar comunicacions i preparar-se davant d’una batuda. Alguns fins i tot fan les formacions dins videojocs com Fortnite per arribar a més gent.

- Detectar caixes negres de vigilància mòbil

Projectes com Rayhunter (de l’EFF) detecten simuladors de cel·la (IMSI catchers) amb dispositius barats, perquè activistes puguin saber quan hi ha tecnologia d’intercepció al seu voltant.

- S'han repartit xiulets (molts impresos en 3D) i manuals perquè qualsevol veí pugui alertar d’operacions d’ICE, demostrant que la resistència a la vigilància també passa per gestos molt simples.

Transformar la por i el nihilisme en lluita col·lectiva. Del hardware als xiulets al carrer, l’objectiu és recuperar una mica de poder davant d’un aparell de vigilància massiva orientat a quedar-se'l tot.

https://www.eff.org/deeplinks/2026/01/how-hackers-are-fighting-back-against-ice

@3/23(日)

@3/23(日) 東京オフ主催

東京オフ主催

@C105日曜(一日目)東A-07ab

@C105日曜(一日目)東A-07ab

しゅいろ

しゅいろ

わしゃ

わしゃ