@combacsa변규홍 / combacsa 님, 어서 오세요!

洪 民憙 (Hong Minhee)

@hongminhee@hackers.pub · 604 following · 401 followers

Hi, I'm who's behind Fedify, Hollo, BotKit, and this website, Hackers' Pub!

Fedify, Hollo, BotKit, 그리고 보고 계신 이 사이트 Hackers' Pub을 만들고 있습니다.

Website

- hongminhee.org

GitHub

- @dahlia

Hollo

- @hongminhee@hollo.social

DEV

- @hongminhee

velog

- @hongminhee

Qiita

- @hongminhee

Zenn

- @hongminhee

Matrix

- @hongminhee:matrix.org

X

- @hongminhee

코딩이 잘 안 풀릴 때면 키보드를 바꿔 보면 좀 더 힘을 낼 수 있다.

@da5nsyDanny Garside Welcome to Hackers' Pub!

제가 지난 15년 정도 그렇게 살다가 결국 VS Code에 정착했답니다. 온갖 랭귀지 서버 세팅하는 게 너무나 귀찮은 나머지…

저는 오늘 @jihyeokJihyeok Seo 님과 함께 튜링의 사과(

![]() @TuringAppleDev튜링의 사과)에 와서 모각코를 하고 있습니다. 함께 하실 분? 저희는 저녁까지 계속 있을 것 같습니다. 끝나고 저녁도 같이 드시면 좋고요.

@TuringAppleDev튜링의 사과)에 와서 모각코를 하고 있습니다. 함께 하실 분? 저희는 저녁까지 계속 있을 것 같습니다. 끝나고 저녁도 같이 드시면 좋고요.

@bananamilk452레몬그린 님, 어서 오세요!

기능적으로 Hackers' Pub의 최초 계획 중에 아직 구현 안 된 마지막 조각이 바로 알고리즘 타임라인인데, 개인 정보를 최대한 침해하지 않으면서도 알고리즘 타임라인을 구성할 방법에 대해 계획을 좀 해봤다.

〈주민등록번호를 암호화하면 과연 개인정보가 아니게 되는 것일까〉 (전승재 변호사)

그런데 주민번호를 일방향 암호화 하면 과연 원래 값을 알아낼 수 없는가. (…) 무작위 대입 공격(brute force attack)이 그것이다. 0세부터 100세까지 한국인이 가질 수 있는 주민번호의 경우의 수는 약 70억 개이다. 70억 개의 후보를 하나씩 암호화해서 2기 때 제공받은 암호문과 대조해보는 방법으로 주민번호 원문을 알아낼 수 있다.

@simonsimon.ryu 님, 어서 오세요!

자주 얘기가 나오는 단문 수정 기능. 까먹지 않도록 이슈로 만들어 두었다. 언제 만들 지는 미지수지만…

LLM 애플리케이션을 만들 때, 구조화된 출력과 스트리밍을 같이 쓰고 싶을 수 있는데, 그럴 때 어떻게 하는 게 좋을지에 대한 고민을 ![]() @ditto디토 님께서 잘 정리하신 글.

@ditto디토 님께서 잘 정리하신 글.

https://blog.sapzil.org/2025/05/28/streaming-structured-outputs/

오늘은 Fedify 이슈 정리 좀 하려고 한다.

Paul Graham의 《해커와 화가》를 보면 본인이 생각하는 이상적인 Lisp을 만드는 내용이 나오는데, 그게 바로 Arc. Hacker News가 초기에 Arc로 작성되어 있었다는 것은 잘 알고 있었는데, 여태까지도 Arc로 작성된 채로 유지되고 있을 줄은 몰랐다. 이제서야 Common Lisp으로 바꾼 게 놀라울 정도.

@hollo ![]() @curry박준규

@curry박준규 @seungheonoh 했습니다. ㅎㅎㅎ

2025 오픈소스 컨트리뷰션 아카데미 참여형 멘티를 오늘부터 6월 22일까지 모집한다고 합니다. 저도 Fedify 프로젝트의 멘토로서 참여하고 있으니, 관심 있는 분들은 많은 참여 부탁드립니다!

@sprexaturaJ2h 님, 어서 오세요!

오늘 저녁에는 Fedify에 풀 리퀘스트 별로 빌드 버전이 릴리스되도록 빌드 파이프라인을 구성하려고 한다.

@mendong멘동 님, 어서 오세요!

@worker_leechl 님, 어서 오세요!

Mastodon에 인용 기능이 구현되고 있다.

![]() @arpesia_lubia하 윤 님 어서 오세요!

@arpesia_lubia하 윤 님 어서 오세요!

fedify node (ActivityPub판 neofetch 같은 것) 커맨드로 Hackers' Pub 서버를 찔러봤다.

██████████████████████████████████████ hackers.pub

██████████████████████████████████████ ===========

██████████████████████████████████████ Software:

██████████████████████████████████████ hackerspub v0.1.0+0972cbb086b1f01e039221a3c8522fc4b8d0b4b8

██████████████████████████████████████ https://hackers.pub/

▒▒▒▓▓████▓▒▒▓▓████████▓▓▒░▒▒░@##@░▓▓██ https://github.com/hackers-pub/hackerspub

ppbkM@█▓▒*mp%#▒█████▓░BowZphZXXUJCLdW# Protocols:

JJLOk#█▓░dzJb&&&*kbhahhqQCOwJuXZpLvJmp activitypub

XXzcQb*ohCfcq*pQLLQZqbhhkbqZCzQoMZuXCQ Outbound services:

XzxtnULCJx)xwaQnzCOphMB@▒#aZUxzOqLvCqk atom1.0

XXcvCpakdUtvpMkqLccU0h#▒▓@aZc|/uJOq*#▓ Users:

XXJLd8▓▒@qnXpWB@8WdYjCkM░@aZLXO%▒▒▓▓██ 244 (total)

Q0Zwa#█▓░kUQk%km0CYccmM#▒░%dw0d8██████ 24 (active half year)

MMW&#▒██▓B*MB#&*akkho&░▒▓▓@8&M8░██████ 5 (active month)

▓▓▓▓██████▓▓██▓▓▒░░▒▓▓█████▓▓▓▓███████ Local posts:

██████████████████████████████████████ 3,946

██████████████████████████████████████ Local comments:

██████████████████████████████████████ 0

██████████████████████████████████████ Open registrations:

NoHackers' Pub이라는 소프트웨어 개발자를 위한 SNS 겸 블로그 플랫폼을 만들고 있습니다. ActivityPub을 지원하여 Mastodon이나 Misskey 등과도 상호 소통이 가능합니다. 아직 사용자 수는 적지만 괜찮은 글들이 올라옵니다. 관심 있으신 분은 DM으로 이메일 주소 알려주시면 초대 드립니다!

Fedify에 Cloudflare Workers 지원 추가한 다음, BotKit에도 Cloudflare Workers 지원 추가해서, 연합우주에 봇 무한 증식시키는 상상

드디어 Fedify에서 npm 패키지 만드는데 dnt를 버리고 tsdown을 쓰게 바꿨다. 테스트도 Deno, Node.js, Bun 내장 테스트 러너로 돌게 했고. 이제 다시 원래 하려고 했던 Cloudflare Workers 지원 작업을 재개해야 한다.

https://github.com/fedify-dev/fedify/commit/cc3d14fda6a8548ecb04473de19c9134655e5018

근데 Windows가 같은 사양의 컴퓨터에서 Linux보다 훨씬 굼뜬 것 같다는 느낌이 드는데, 기분 탓인가? 아니면 Windows 11에서 유난히 굼떠졌나?

Windows에서만 발생하는 문제를 해결하기 위해 몇 달 만에 Windows를 켰다. 집에 Windows가 깔린 AMD64 컴퓨터가 없어서 ARM64 컴퓨터라도 켰다. (재작년인가에 사놓고 거의 안 쓴 Windows Dev Kit 2023.)

Deno는 언제쯤 tsgo를 내장할 것인가…!

이제 Deno 뿐만 아니라, Bun, 심지어 Node.js도 내장 테스트 러너를 지원하는데, 문제는 이들의 API가 서로 다 다르다는 것. 그리고 기능도 조금씩 달라서 어떻게 호환 레이어를 만드려고 해도 세 테스트 러너가 제공하는 기능의 교집합만 쓸 수 있다. 음…

오늘 X 상태가 안 좋은 이유는… 오늘 FediDev KR 스프린트 모임에서 다 같이 모여서 X 망하라고 제사를 지냈기 때문입니다.

BeOSの精神的な後継者でありオープンソースプロジェクトであるHaiku(![]() @haiku)…いつかはぜひちゃんと使ってみたいと思っています。(VMへのインストールは何度か試したことがありますが)

@haiku)…いつかはぜひちゃんと使ってみたいと思っています。(VMへのインストールは何度か試したことがありますが)

오늘 스프린트 모임 즐거웠어요! 다음에 또 만납시다!

오늘 박현우 님(![]() @lqezPark Hyunwoo)께서 Fedify 로고로 배지를 만들어 와주셨습니다! FediDev KR 두 번째 스프린트 모임 오신 분들께 나눠드리고 있어요.

@lqezPark Hyunwoo)께서 Fedify 로고로 배지를 만들어 와주셨습니다! FediDev KR 두 번째 스프린트 모임 오신 분들께 나눠드리고 있어요.

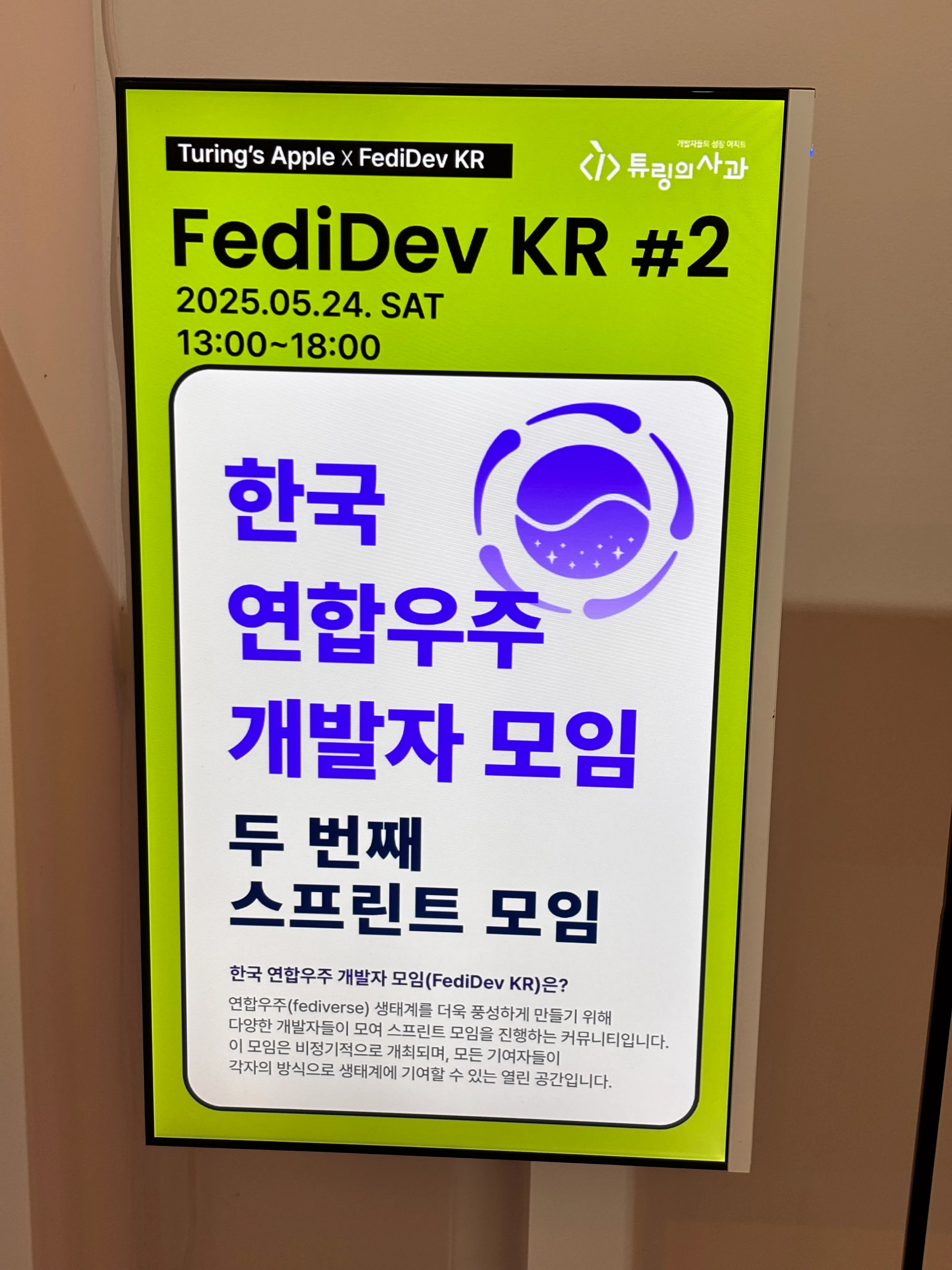

튜링의 사과(![]() @TuringAppleDev튜링의 사과) 입구에서부터 이렇게 FediDev KR 스프린트 모임 배너를 띄워주셨네요!

@TuringAppleDev튜링의 사과) 입구에서부터 이렇게 FediDev KR 스프린트 모임 배너를 띄워주셨네요!

오늘 스프린트 모임에서는 Hackers' Pub 초대장을 막 뿌려야지!

Python도 패키징 생태계 난장판이라는 생각 많이 했었는데, JavaScript/TypeScript도 나름의 난장판인 듯. 뭐, 널리 쓰이는 언어들은 다들 나름의 생태계 문제들을 갖고 있는 거겠지…

JavaScript 툴체인 너무 어렵다. 고인물 아니면 못 쓸 것 같은데…

Deno에서는 deno.json의 tasks에 들어가는 커맨드가 반드시 deno_task_shell을 통해서 실행되기 때문에 최소한의 이식성이 보장되는데 (예를 들어, Windows에서도 sh에 가깝게 돌아간다는 게 보장됨), Node.js에서는 package.json의 scripts에 들어가는 커맨드가 그냥 그 시스템의 기본 셸로 돌아가는 것 같다. Windows 대응을 어떻게 해야 할 지 고민이네…

JavaScript 번들러를 쓰려고 하니까 확실히 모듈 사이의 원형 의존성을 상당히 엄격하게 잡는 것 같다. 그냥 인터프리터로 실행할 때는 Python처럼 모듈 실행하다 도중에 다른 모듈 실행하고 다시 돌아와서 마저 실행하는 식으로 해결되는 면이 있었는데, 아무래도 정적 분석이 들어가다 보니 그렇게 하기는 어려운 듯. 이참에 모듈을 더 잘게 나누기로 했다. 다행히 그걸로 모두 해결되는 케이스라서…

어쩌다 보니 Fedify에서 JSR 의존성을 걷어내게 되었는데, 가장 골치아픈 게 @std/encoding 패키지인 것 같다. 어째서인지 npm 쪽에는 base64, base64url, base58, hex 등의 인코딩 및 디코딩을 모두 제공하는 패키지가 없어 보인다. 게다가 대체로 Uint8Array가 아니라 Node.js API인 Buffer에 의존한다.

그냥 @std/encoding을 포크해서 npm에 올려버릴까 싶기도 하고…

Smalltalk의 클래스 레퍼런스 문서는 스스로를 기술할 때 일인칭을 쓴다고 한다. “나는 추상 클래스입니다. 내 인스턴스들은 객체의 컬렉션입니다” 같은 식.

흠, 단문 기능에는 이름에 걸맞게 길이 제한을 두는 게 좋으려나? 대충 500자에서 1,000자 정도로? 🤔

이젠 ReSharper를 Visual Studio가 아니라 VS Code에 붙여주네. 뭐, 이제 .NET 개발 할 일은 없으니 쓸 일은 없겠지만 좋아 보인다.

FediDev KR 스프린트 두 번째 모임이 이번 주 토요일입니다! 아직 참가 신청 안 하신 분들은 늦지 않게 신청하시기 바랍니다.[1]

신청서 양식 마지막에 빈 입력란이 있는데 실수로 추가된 것입니다. 이벤터스에서 한 번 신청 양식을 정하면 수정할 수가 없다고 하네요. 그냥 아무 글자나 넣고 신청하시면 됩니다. ↩︎

음, 뭔가 코딩하기 귀찮다.

LogTape에 민감한 데이터를 편집하는 @logtape/redaction 패키지를 추가하는 작업중… 원래 해야 하는 다른 작업이 하기 싫어서 하는 회피성 작업이긴 하다. 🙄

Mastodon에서 여태까지 Webpack을 쓰고 있었는데 드디어 Vite로 넘어갔다고. 지난 주였나 테스트 때문에 Mastodon 설치할 일이 있었는데 RAM 4 GB짜리 VPS에서 Webpack 돌다가 얼어버렸던 경험이 있다. 그 때는 “이야, 아직 Webpack을 쓰네” 하며 RAM 8 GB로 올려서 어떻게 해결은 했지만, 황당하긴 했다.