킈락

@quiraxical@hackers.pub · 12 following · 10 followers

리액트 버전의 react-konva 쓰는데 Canva처럼 쓸 수 있겠더라고요

Compound Engineering: AI 네이티브 엔지니어링 철학

------------------------------

- 모든 엔지니어링 작업 단위가 이후 작업을 더 쉽게 만드는 *복리형 소프트웨어 개발 방법론* 으로, AI 에이전트와의 협업을 체계화한 *4단계 루프(계획→실행→리뷰→복리화)* 를 핵심으로 구성

- *Plan → Work → Review → Compound* 의 반복 루프에서 엔지니어의 시간 중 *80%는 계획과 리뷰* , *20%는 실행…

------------------------------

https://news.hada.io/topic?id=26560&utm_source=googlechat&utm_medium=bot&utm_campaign=1834

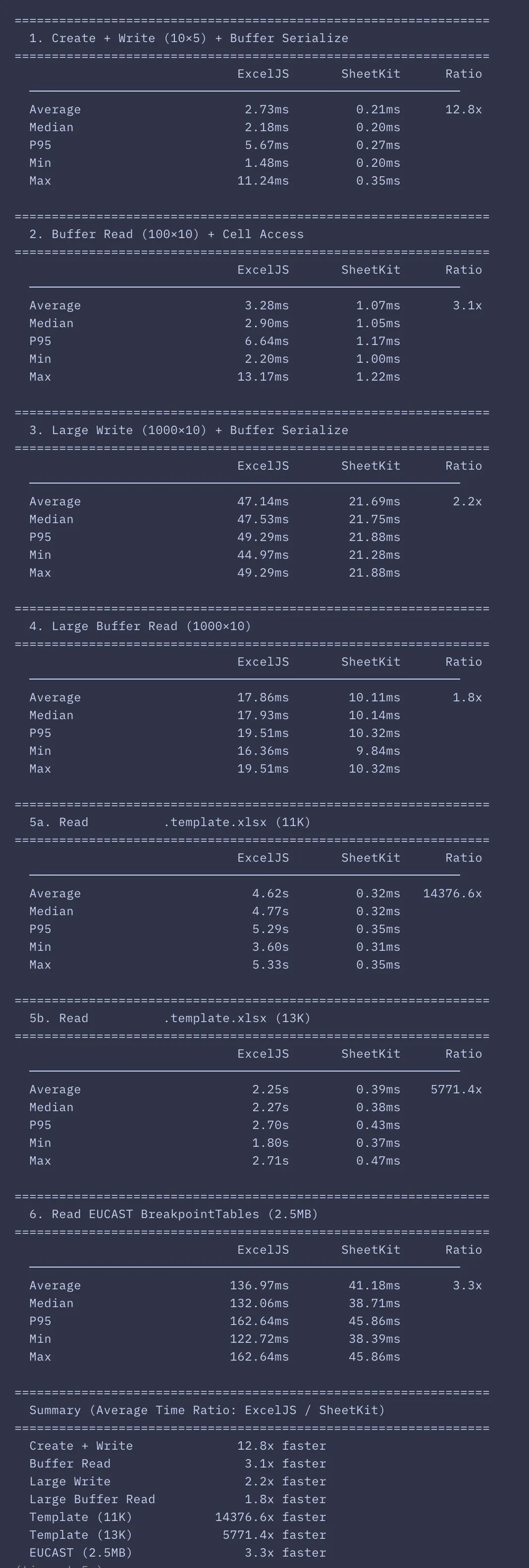

코딩 에이전트를 풀로 활용해서 나보단 코딩 에이전트가 만들고 있는 TypeScript와 Rust를 위한 스프레드시트 라이브러리. 타입스크립트에서 xlsx 파일을 다루는 라이브러리들 쓰다가 너무 괴로워서 만들게 되었다. (GitHub Actions 배포 이슈는 내일 마저 잡는걸로…)

기존 ExcelJS를 쓰던 프로젝트에 SheetKit을 붙이다가 문득 궁금해져서 벤치마크 스크립트를 만들어보게 시켜보았다. 데이터 유효성 검사 설정을 많이 추가해둔 기존 템플릿 파일에서 SheetKit이 최대 10000배 이상 빠른 결과가 나왔다. 바퀴 재발명 야크 셰이빙이 뿌듯해지는 순간이다.

Daum (Kakao) 우편번호 서비스 도메인 & JS API 네임스페이스 변경 안내 (사전 공지)

https://github.com/daumPostcode/QnA/issues/1498

GeekNews에도 올리기는 했는데, 아무래도 국내 서비스에는 영향을 받는 곳이 많다보니, Hackers' Pub에도 공유해 둡니다.

- 공식 가이드 페이지

- 현재: https://postcode.map.daum.net/guide

- 2026-03-10 이후: postcode.map.kakao.com 으로 이전 예정

- CDN 도메인 변경 (적용 완료)

- 기존: t1.daumcdn.net

- 변경: t1.kakaocdn.net

- 서비스 도메인 변경 일정 (예정)

- 공식 가이드 / 서비스 팝업

- JavaScript API 네임스페이스 변경 안내

- 기존 new daum.Postcode({...

- 변경 new kakao.Postcode({...

- 서비스 종료 예정 도메인 안내 (중요)

- 2026년 4~5월 도메인 최종 전환 시점에 서비스가 종료될 예정

- 도메인 변경 사전 안내 및 네임스페이스 변경에 대한 안내

- 기존 도메인 종료에 대한 상세 일정은 3월 10일 전후 공지에서 다시 안내

- 서비스 중단 방지를 위해 사전 점검 및 점진적 전환을 권장

"개발자가 기술을 못 쫓아가면 점점 도태된다" 이견이 없는 문장이었는데, 달라질지도 모르겠다. 지금 나오는 수많은 LLM과 대화하는 기술들은, 짧게는 몇 달 길게는 1~2년 정도만 쓸 임시적인 장치들 같다. AI는 점점 똑똑해지고, 수많은 과도기용 스킬, 테크닉들은 사라지리라는 예측은 어렵지 않다. "이렇게 말하면 LLM이 말을 잘 들어 먹더라"는 장치들을 못 쫓아가서 불안해질 때쯤이면 다음 장치들이 나온다. 계속 개발자를 하려면 필요한 재능은 이런 일시적 장치들을 잘 쓸 수 있는 능력이 아닐 것 같다.

![]() @lionhairdino 저는 그래서인지는 모르겠지만, 개발자에게 중요한 것은 문제를 구조화하여 수학화하는 것이라고 생각합니다. 요즘에는 솔직히 일일이 수식으로 나올 필요도 없고(밑바닥의 무언가는 이미 누군가 만들어서 npm에 올려놨을 테니까요), 엄청나게 구체적이고 빈틈이 없을 필요도 없어질 거고(그걸 AI로 메우면 되니까요), 다만 그게 왜 문제이고 어떤 식으로 풀지 설계하는 것은 할 줄 알아야 하지 않나 생각이 듭니다.

@lionhairdino 저는 그래서인지는 모르겠지만, 개발자에게 중요한 것은 문제를 구조화하여 수학화하는 것이라고 생각합니다. 요즘에는 솔직히 일일이 수식으로 나올 필요도 없고(밑바닥의 무언가는 이미 누군가 만들어서 npm에 올려놨을 테니까요), 엄청나게 구체적이고 빈틈이 없을 필요도 없어질 거고(그걸 AI로 메우면 되니까요), 다만 그게 왜 문제이고 어떤 식으로 풀지 설계하는 것은 할 줄 알아야 하지 않나 생각이 듭니다.

저보다 똑똑하신 분들은 그걸 '문제정의능력'이라고 부르실지도 모르겠습니다만...

독서 메모장 앱 중에 마음에 드는 게 없어서 플러터에 익숙해질겸 직접 만들어보기로 한 첫날 : 디자이너가 없으면 클라이언트 개발자는 다소 무지렁이라는 사실을 깨닫다

![]() @linear 저는 그래서 있는 라이브러리 가져다 씁니다. 이전에 shadcn을 svelte에 포팅한 거 썼었고, 요즘 집에서 만드는 거에는 mantine을 쓰고 있네요. 심지어 개중에는 아예 레이아웃까지 다 만들어놔서 진짜로 가져다 쓰면 되는 경우도 있습니다.

@linear 저는 그래서 있는 라이브러리 가져다 씁니다. 이전에 shadcn을 svelte에 포팅한 거 썼었고, 요즘 집에서 만드는 거에는 mantine을 쓰고 있네요. 심지어 개중에는 아예 레이아웃까지 다 만들어놔서 진짜로 가져다 쓰면 되는 경우도 있습니다.

오픈소스 활동하면서 고민하게 되는 법적 어려움들

1. 오픈소스가 완전 공개에 무료인 것은 맞으나, 무상이라도 저작권 관리, 기업 납품 등 법적 행위가 정상적으로 성립하려면 절차상 결국 사업자등록 사실이 필요한 경우가 많다.

2. 리눅스 재단과 하버드대 공동 연구에 따르면, 오픈소스 메인테이너들은 본업 외에 주당 20시간 이상을 오픈소스에 쏟으며 사실상 '투잡'을 뛰지만 월급은 한 곳에서만 받는 기형적 구조다.

3. 이런 기형적인 구조에서, 그나마 비영리 활동을 한다고 인정을 받는 방법을 고민하게 되지만 실질적으로는 그 어느 나라도 제도적으로 방법이 없다시피한 경우가 많다.

4. 기존의 영리 사업자 제도에 대부분을 의존해야 해서 협력자가 아닌, 겸업으로 인식되거나 아예 경쟁사를 창업한 것으로 인식되는 등 의도치 않은 여러가지 오해를 불러일으키기도 한다.

5. 이 1에서 4까지의 내용을 이해하고 상담해주는 법률가조차 찾아보기 어렵다.

사실 남들이 같은 생각을 했다고 하면 오히려 좋을 수 있습니다. 그 생각을 실현해서 서비스하는 사람들이 어떻게 하는지 볼 수 있기 때문이죠. 그러면

- 그 서비스보다 더 나은 서비스를 만들 수 있습니다. 사실 처음 실현된 서비스는 어버버하면서 쓰지만, 개선되어 나온 경쟁제품이 나오면 그 때부터는 달라지거든요.

- 그 서비스가 사람들에게 선택을 받지 못한다면 왜 그런지 분석함으로써, 1번처럼 하거나 아예 다른 방향을 모색해볼 수도 있습니다.

크레페의 수수료 정책을 뒤집어서, 서비스 내 재화를 구입할 때 수수료를 떼고 수익금을 받아갈 때에는 전액을 그대로 주는 형태로 개선해보려고 했던 추억이 있네요. 물론 경영까지 하려니 영 답이 없어서 포기했지만요.

사실 저거 작가가 일러레 출신이라는 점은 차치하고, 저 친구가 타과(법대였던 걸로 기억) 대학 다니다가 디버거 알바로 시작해서 독학입문한지 얼마 안 된 상태로 기억합니다.

예전에 Know-how 보다 Know-where가 더 중요하다고 누구한테 조언을 받은 기억이 있고, 십여 년 전 얘기이지만 검색력이 중요하다는 말도 들었음. 그래서 키워드만 머릿속에 담아두고 필요할 때 찾아보고, 괜찮은 건 스크랩해두는 게 습관이 됐음. 지금은 그 스크랩들도 쌓여서 이걸 어떻게 할지 고민하고는 있지만 ㅋㅋㅋㅋ

나중에는 이런 데이터를 모아두는 전담 서버를 두게 되고, 위키엔진에도 관심을 가지게 됨.

이거 얘기하고 보니까 집에다가 별의별 것 모아놓아서 예능에 소개되는 사람이잖아

당신에겐 Chief Bookmark Officer가 필요하다

------------------------------

- 모든 회사에는 항상 *필요한 링크를 즉시 찾아주는 사람* 이 한명쯤 존재함

- 누군가 "X에 관한 기사 가지고 계신 분 있나요?"라고 물어보면 즉시 정확한 URL을 공유해 줌

- 우린 *북마크 더미에 파묻혀 있음* : 브라우저 곳곳, 슬랙 스레드, 이메일에 링크가 분산됨

- Notion, Raindrop, mymind 같은 *도…

------------------------------

https://news.hada.io/topic?id=25349&utm_source=googlechat&utm_medium=bot&utm_campaign=1834

NextJS 처음 써보는데, 챗봇 UI처럼 인터액티브한 웹앱을 만들때 도움이 되는 부분이 뭔지를 모르겠다. 처음엔 SPA + API 서버 만드는것과 비교해, 자명한 데이터 바인딩 보일러플레이트를 줄여줄거라 생각했다. 근데, 순수 SSR로 처리할 수 없는, 클라에서 상태를 업데이트하는 약간만 복잡한 플로우에서도 전혀 도움이 안된다.

![]() @bglbgl gwyng 조금 박한 평가일지는 모르겠지만 NextJS는 SEO가 중요한 거 아니면 굳이라는 생각입니다. SSR을 써야 하는 경우가 요즘에는 상당히 제한적이라는 게 제 생각입니다. 굳이 따지자면 프론트엔드랑 백엔드랑 같이 작업할 수 있다 정도인데, 이건 풀스택이 아닌가 싶기도 하고요.

@bglbgl gwyng 조금 박한 평가일지는 모르겠지만 NextJS는 SEO가 중요한 거 아니면 굳이라는 생각입니다. SSR을 써야 하는 경우가 요즘에는 상당히 제한적이라는 게 제 생각입니다. 굳이 따지자면 프론트엔드랑 백엔드랑 같이 작업할 수 있다 정도인데, 이건 풀스택이 아닌가 싶기도 하고요.

킈락님 말씀이 맞습니다. 아이폰 사파리에서 리셋(페이지 새로 고침)시켜 버리는 걸로 보입니다. (모바일 유튜브는 정상입니다.) 임베드 (iframe) 플레이어에서만 일어나는 것 같습니다. 대답이 전부 ~같습니다로 밖에 답을 못드릴 정도로 지금 지식이 얄팍합니다. @quiraxical킈락

![]() @lionhairdino https://hururuek-chapchap.tistory.com/244 맥 콘솔 앱에서 아이폰에서 발생하는 로그를 볼 수 있는 것 같습니다. 해당 현상이 발생한 시점의 로그를 확인해보면 뭔가 얻을 수 있지 않을까요?

@lionhairdino https://hururuek-chapchap.tistory.com/244 맥 콘솔 앱에서 아이폰에서 발생하는 로그를 볼 수 있는 것 같습니다. 해당 현상이 발생한 시점의 로그를 확인해보면 뭔가 얻을 수 있지 않을까요?

아이폰 사파리 리액트 웹앱에서 모달창을 띄워 유튜브를 재생하는데 10여분이 지나면 갑자기 닫혀 버립니다.(PC는 정상) 닫히는 순간 사파리 상단에 알림창이 아주 찰나에 떴다 사라집니다. 맥북 개발자 툴에 붙여 확인했는데 별다른 로그도 안남고, 찰나에 사라진 메시지가 뭔지도 알 수가 없네요.

10분동안 재생된 영상 3~4개인데, 캐시가 얼마 되지 않아 메모리 이슈는 아니지 않을까 하는데요. 언젠가 앱개발도 손대야 할지 모르는데, 살짝 겁납니다. 디버깅 방법이 뭐가 좋을까요?

![]() @lionhairdino 제 생각에는 OS 내지 사파리 단에서 벌어지는 일 같은데, 혹시 모바일 유튜브 웹(m.youtube.com)에서 재생해도 동일한 현상이 발생하나요?

@lionhairdino 제 생각에는 OS 내지 사파리 단에서 벌어지는 일 같은데, 혹시 모바일 유튜브 웹(m.youtube.com)에서 재생해도 동일한 현상이 발생하나요?

킈락 shared the below article:

React2Shell 취약점의 특성을 알아보자

고남현 @gnh1201@hackers.pub

React2Shell(CVE-2025-55182) 취약점은 React와 Next.js 환경에서 발생하는 심각한 역직렬화(Deserialization) 보안 약점을 다룹니다. 이 취약점은 JSON과 자체 규격인 Flight 포맷을 처리하는 과정에서 발생하며, 공격자가 JavaScript의 프로토타입 오염(Prototype Pollution)을 통해 객체의 성격을 임의로 변경하고 원격 코드 실행(RCE)까지 가능하게 합니다. 역직렬화 과정은 본래 자료형에 엄격하지 않고 특정 기호가 실행 신호로 작동할 수 있어 보안상 취약할 수 있는데, React2Shell은 특히 Promise 객체의 속성을 악용하여 악성 코드를 트리거하는 방식을 취합니다. 실제로 취약한 서버에 Mirai 봇넷 계열의 악성코드가 주입되어 서버가 디도스(DDoS) 공격 도구로 악용되는 사례가 발견되기도 했습니다. 이를 방어하기 위해서는 Next.js를 보안 패치가 적용된 최신 버전으로 업데이트하거나 Vercel에서 제공하는 전용 패치 도구를 활용해야 하며, 필요시 웹 방화벽(WAF) 규칙을 강화하는 조치가 필요합니다. 이 글은 현대 웹 생태계에서 역직렬화 공격의 위험성과 구체적인 대응 방안을 제시하여 안전한 애플리케이션 운영을 위한 핵심적인 가이드 역할을 합니다.

Read more →"OOO 주식회사 OOO 대표님 맞으시죠? 산업안전보건교육 받아야 하는 업체에 해당합니다. 직원이나 프리랜서 고용 있으시죠? 어쩌고~" 일단 쎄한 느낌을 받았습니다. 다다다 쏴붙이면서 중간에 질문할 틈을 최대한 막으면서 가는 꼬락서니가 관공서는 아니구나 싶었습니다. 고용이나 프리랜서 없다고 하니, 뚝 끊어 버립니다. 검색해보니, 이런식의 반쯤 사기같은 행태가 존재한다고 하네요. 소규모 법인 대표님들 조심하세요~

언제까지 (a:number, b:number) => a + b, (a:string, b:string) => a + b, <T>(a: T, b: T) => a + b 를 해줘야 하나고

그냥 대충 눈치껏 (a, b) => a + b 하면 'b 는 a 와 더할 수 있어야 하는 타입이고 a 는 무언가와 더할 수 있는 타입이구나' 하고 추론할 수 있는 분석기가 달린 언어가 필요함

@2chanhaeng초무 OCaml이나 Haskell 처럼 힌들러-밀너 타입 시스템 쓰는 언어들은 가능하지 않나요?

서버 운영자라면 꼭 들어야할 개인정보보호 교육 안내

해를 넘기기 전에 들어서 수료증 꼭 받아두세요.

(2025년 기준)

-

개인정보배움터 (개인정보보호위원회) 가입: https://edu.privacy.go.kr/

-

"사업자 온라인교육" 클릭

-

"AI 투명성 확보 및 개인정보보호 가이드" 강의 청취 후 수료증 발급

-

서버 이용 가이드 등 별도 문서에 수료증 링크해두기

불특정 다수를 상대로 서비스 하고 계시고, 주 서비스 지역 및 이용자가 한국인 경우 꼭 들어두세요.

https://nextjs.org/blog/security-update-2025-12-11

Next.js의 추가 보안 업데이트가 있습니다.

지난주에 CVE-2025-66478 보안취약점때문에 부랴부랴 패키지 업데이트한 기억이 있는데, 이번에도 몇개 패치되었네요.

Next.js를 App Router 방식으로 쓰는 개발자분들은 잊지 말고 업데이트하셔요.

fix-react2shell-next 패키지로 검사 및 업데이트 가능합니다.

❯ npx fix-react2shell-next

fix-react2shell-next - Next.js vulnerability scanner

Checking for 4 known vulnerabilities:

- CVE-2025-66478 (critical): Remote code execution via crafted RSC payload

- CVE-2025-55184 (high): DoS via malicious HTTP request causing server to hang and consume CPU

- CVE-2025-55183 (medium): Compiled Server Action source code can be exposed via malicious request

- CVE-2025-67779 (high): Incomplete fix for CVE-2025-55184 DoS via malicious RSC payload causing infinite loop

...@quiraxical킈락

![]() @kodingwarriorJaeyeol Lee 물론 릴리스는 CI/CD로 자동화를 하는 게 좋다고 생각합니다. 하지만 체인지로그를 갖추는 것과 CI/CD를 통한 릴리스 자동화가 양립 불가능한 건 아니라고 봅니다. 실제로 제가 관리하는 프로젝트들은 릴리스를 CI/CD로 자동화 했지만, 체인지로그는 커밋 메시지에서 추출하지 않고 별도로 관리하고 있거든요. 사실 특별한 방법을 쓰는 것도 아니고, 프로젝트 루트에 CHANGES.md 문서를 두고 커밋할 때마다 해당 문서에 항목을 추가하도록 하고 있습니다. 요는 체인지로그를 릴리스할 때 몰아서 쓰는 게 아니라, 평소에 커밋할 때 미리 체인지로그를 준비해 두는 것입니다. 언제 릴리스를 하든 체인지로그가 완성되어 있도록 말이죠.

@kodingwarriorJaeyeol Lee 물론 릴리스는 CI/CD로 자동화를 하는 게 좋다고 생각합니다. 하지만 체인지로그를 갖추는 것과 CI/CD를 통한 릴리스 자동화가 양립 불가능한 건 아니라고 봅니다. 실제로 제가 관리하는 프로젝트들은 릴리스를 CI/CD로 자동화 했지만, 체인지로그는 커밋 메시지에서 추출하지 않고 별도로 관리하고 있거든요. 사실 특별한 방법을 쓰는 것도 아니고, 프로젝트 루트에 CHANGES.md 문서를 두고 커밋할 때마다 해당 문서에 항목을 추가하도록 하고 있습니다. 요는 체인지로그를 릴리스할 때 몰아서 쓰는 게 아니라, 평소에 커밋할 때 미리 체인지로그를 준비해 두는 것입니다. 언제 릴리스를 하든 체인지로그가 완성되어 있도록 말이죠.

![]() @hongminhee洪 民憙 (Hong Minhee) 그 방법이라면 일종의 PR description 역할도 할테니 여러모로 장점이 있겠네요.

@hongminhee洪 民憙 (Hong Minhee) 그 방법이라면 일종의 PR description 역할도 할테니 여러모로 장점이 있겠네요. 혹시 그것마저 자동화할 방법이 있을까 싶은 욕심도 들긴 합니다만. 좋은 방법 배워갑니다. 감사합니다.

![]() @kodingwarriorJaeyeol Lee 뭐, 따로 릴리스 노트를 올리긴 하겠지만… 좀 그렇습니다…

@kodingwarriorJaeyeol Lee 뭐, 따로 릴리스 노트를 올리긴 하겠지만… 좀 그렇습니다…

![]() @hongminhee洪 民憙 (Hong Minhee)

@hongminhee洪 民憙 (Hong Minhee) ![]() @kodingwarriorJaeyeol Lee 아무래도 버전 릴리즈 자체를 CD에 맡겨놔서 그런가 봅니다. 마이너 버전 업데이트 내역은 자체 사이트 블로그에서 별도로 정리하고 있네요. 가아끔이지만 직접 릴리즈 내역을 수정한 적도 있는 듯합니다. 물론 이런 걸 원하신 건 아니실테고...

@kodingwarriorJaeyeol Lee 아무래도 버전 릴리즈 자체를 CD에 맡겨놔서 그런가 봅니다. 마이너 버전 업데이트 내역은 자체 사이트 블로그에서 별도로 정리하고 있네요. 가아끔이지만 직접 릴리즈 내역을 수정한 적도 있는 듯합니다. 물론 이런 걸 원하신 건 아니실테고...

(아무래도 제가 딸깍으로 릴리즈 노트를 써서 그런지 양심에 찔려서 댓글 달아봅니다.)

The Sass if() syntax is deprecated in favor of the modern CSS syntax.

https://sass-lang.com/documentation/breaking-changes/if-function/

RP2350 Done Framework Style

https://hackaday.com/2025/12/08/rp2350-done-framework-style/

따라 하면서 완성하는 AWS 인프라 구축 입문 - 웹 서버 설치부터 글로벌 네트워크 구축까지, 실제 사례로 배우는 아마존 웹 서비스 실전 활용법 (최진영 (지은이) / 위키북스 / 2026-01-02 / 35,000원) https://feed.kodingwarrior.dev/r/PDBKZt

https://www.aladin.co.kr/shop/wproduct.aspx?ItemId=379689467&partner=openAPI&start=api

좋아 보여 - LGTM을 넘어 건설적인 코드 리뷰로 (에이드리엔 브라간자 (지은이), 이춘혁 (옮긴이) / 제이펍 / 2025-12-18 / 30,000원) https://feed.kodingwarrior.dev/r/y5dO3Z

https://www.aladin.co.kr/shop/wproduct.aspx?ItemId=379450599&partner=openAPI&start=api

SolidJS로 앱 만들다가 아이콘셋이 필요해져서 패키지를 뒤져보는데, 마이너 생태계답게 마지막 업데이트가 삼사년 전인 패키지들만 나온다. 아이콘셋에 업데이트가 필요 없긴 하지. 그래도 최근에 업데이트 된 패키지가 걸리적거리는게 없을 것 같달까. 그러다 활발히 업데이트 중인 unplugin-icons를 찾았다. 이것은 SolidJS용 패키지가 아니었다. 아이콘셋도 아니었다. 거의 모든 아이콘셋을 거의 모든 프레임워크에서 사용할 수 있게 해주는 도구다. 이런 문물이 있었다니. 누가 만들었나 함 보자. 제작자는 Anthony Fu... 아아 또 그인가. 오늘도 비 React 웹 생태계엔 Anthony Fu의 은혜가 넘친다.

https://djot.net/ djot이라고 Markdown 개발자가 Markdown의 문제점을 고쳐서 내놓은 마크업 언어이다. 이러고보니 Deno같군.

여러 해 동안 블로그 포스팅을 해오면서, 어떻게 하면 블로그 글 자체에만 집중하는 포스팅 환경을 구축할 수 있을 것인가에 대한 고민을 해왔습니다. 그러다가 개념 증명 단계를 넘어서서 실질적인 프레임워크를 하나 만들어봤고, 성공적으로 시스템을 시작할 수 있게 되어 소식을 공유합니다. :-D

이 프레임워크의 좋은 점은, 형식을 강제하지는 않으면서 3개 국어 (한국어, 영어, 일본어)의 번역 일관성을 유지하고, 글에 대한 탈고와 리뷰 과정까지 AI에 맡긴다는 점입니다.

조만간 기존 네이버 블로그, velog, 링크드인 등 다양한 곳에 흩뿌려져 있던 콘텐츠들을 이곳으로 통합하여 운영을 시작할 예정입니다.

요즘은 애셋이 저렴해서 누구나 게임을 만들 수 있게 되었다 => 그럼 애셋을 만드는 사람들은....

요즘은 저가로 누구나 빠르게 MVP를 만들 수 있게 되었다 => 그러면 기존에 MVP를 만들어 왔던 사람들은...

![]() @kodingwarriorJaeyeol Lee 나중에 가서는 장인화 내지 프리미엄화가 필수가 되지 않을까 싶네요.

@kodingwarriorJaeyeol Lee 나중에 가서는 장인화 내지 프리미엄화가 필수가 되지 않을까 싶네요.

저렴, 저가 라는 워딩 뒤에는 누군가가 해왔던 일이 이제는 후려쳐지고 있다는 것을 의미하는 것 같아서 한편으로는 씁쓸하다

지금 아이디어는 load에서 SSR인지 여부에 따라서 T | Promise<T>를 던져서 SSR에서는 바로 데이터 / CSR 에서는 Promise 결과가 스트리밍되게 하고 +page.svelte에서는 항상 #await :then을 씌워주면 SSR때도 Promise 아닌게 들어오면 :then을 렌더링하니까 어떻게 될 거 같긴 한데 어쨌든 SvelteKit의 간단한 구조는 포기해야 하니까... (어쩔 수 없는거지 싶기도 하고)

@robin 관련된 내용인지는 모르겠는데, 비동기 SSR 관련해서 뭔가 업데이트가 진행중인 것 같네요. (대충 비동기로 SSR이 되게 할 예정이라는 공지) https://github.com/sveltejs/svelte/discussions/16784

아무리 생각해도 나는 행정업무(= 문서작업)와는 안 맞는 것 같다.

@quiraxical킈락 혹시 19인치 랙을 사용하시나요?

@eonj어리 19인치 랙을 옛날에 썼었습니다만 (사무실에서 버린 6U짜리), 어차피 서버 컴퓨터를 쓰거나 한 게 아니라서 큰 의미는 없었습니다.

본문의 '서버 장'이라 하는 것은 19인치 랙은 아니고, 신발장(가구)을 개조해서 서버 2대와 공유기 2대를 끼워넣은 녀석입니다.

오늘 이사를 했습니다. 이사를 하면서 본가에 있던 서버 두 대가 들어 있는 서버 장(欌)을 들고 왔습니다. (신발장을 개조해서 만든 유-사 서버랙)

이번에 이사하면서, 돈을 열심히 벌어서 서버랙을 구해야겠다는 생각이 들었습니다. 그리고 어떻게 해야 효율적인 이사가 가능할까 하는 고민이 들기 시작했습니다. 오늘은 부모님이 도와주셨으나, 다음은 제가 책임져야 할 가능성이 높기 때문에...

X(트위터)에서 저는 대부분 개발자 분들과 팔로우 맺어져 있고, 특별히 정치색을 내는 분들이 안계셔서 정치 글들은 눌러서 본적도 없습니다만, 최근 몇 달간, 흔히 말하는 극우적인 성향의 글들이 추천으로 계속 뜨네요. 내 알고리즘이 오염된건가... 완전 개발자 얘기들만 찾아다니는데 왜 그럴까요.

![]() @lionhairdino 잘은 모르지만 아무래도 지역 기반 추천이 적용된 게 아닌가 싶습니다.

개인적인 경험상 트위터에서는 좋아요(일명 '맘찍')한 트윗과 비슷한 부류의 트윗이 더 많이 추천되게 되어 있고, 추천 탭에서 원하지 않는 트윗을 추천하지 않도록 트윗별로 설정할 수 있습니다. 여기에 필요 시 몇몇 계정이나 키워드를 차단하면, 원하시는 부류의 트윗들 위주로 추천이 이뤄지지 않을까 생각합니다.

@lionhairdino 잘은 모르지만 아무래도 지역 기반 추천이 적용된 게 아닌가 싶습니다.

개인적인 경험상 트위터에서는 좋아요(일명 '맘찍')한 트윗과 비슷한 부류의 트윗이 더 많이 추천되게 되어 있고, 추천 탭에서 원하지 않는 트윗을 추천하지 않도록 트윗별로 설정할 수 있습니다. 여기에 필요 시 몇몇 계정이나 키워드를 차단하면, 원하시는 부류의 트윗들 위주로 추천이 이뤄지지 않을까 생각합니다.

왜 나는 월드 와이드 웹을 무료로 세상에 내놓았는가

------------------------------

- *Tim Berners-Lee* 가 월드 와이드 웹을 만들고 이를 *무료로 공개* 한 이유를 설명

- 월드 와이드 웹은 *인터넷과 하이퍼텍스트* 를 결합한 단순한 아이디어에서 시작해 전 세계 창의성과 협업을 촉진할 수 있는 도구로 제안된 것

- 성공하려면 누구나 접근 가능해야 했기에, 1993년 *Cern이 지식재산을 공공…

------------------------------

https://news.hada.io/topic?id=23342&utm_source=googlechat&utm_medium=bot&utm_campaign=1834

macOS Tahoe에서 일렉트론 애플리케이션이 말도 안되게 느렸던 이유는 Liquid Glass 도입으로 시스템에 전반적 연산이 늘어난게 아니라 Electron이 AppKit의 private API를 잘못 쓰면서 WindowServer에서 GPU를 미친듯이 쓴 것이었다.

인터넷 상에서 어떠한 담론에 대한 논의가 여럿 오갈때 전체적으로 천천히 살펴보면, 해당 담론에 대한 찬반 여부와 별개로 토론을 하고싶은 사람이 있고 시비 털고 조롱하고 키배뜨고싶은사람이 있는데 후자가 너무 많이 보인다 심지어 블루스카이에도 물론 블루스카이는 절대적인 이용자 수가 적어서 블루스카이-트위터 담 너머를 향하기 때문에 직접적으로 서로 키배가 터지는 경우는 상대적으로 적긴 한데 좀 좀 그렇다 다들 뇌에 힘좀 주고 삽시다..(일단 나부터)

킈락 shared the below article:

'블루스카이즘', 정치 폭력, 그리고 권위주의 하의 개방 소셜 네트워크

잇창명 EatChangmyeong💕🐱 @eatch@hackers.pub

이 글은 개방형 소셜 네트워크인 블루스카이가 미국 정치 지형 변화 속에서 겪는 어려움을 분석합니다. 중도 논객들의 비판과 가짜 뉴스 확산으로 '좌편향' 플랫폼이라는 낙인이 찍히고, 정부의 검열 압박까지 받는 상황을 설명합니다. 특히 찰리 커크 피살 사건을 계기로 블루스카이에 대한 정치적 공격이 심화되고 있으며, 이는 앱 스토어 퇴출과 같은 실질적인 위협으로 이어질 수 있음을 지적합니다. 저자는 블루스카이가 빅테크의 엔시티피케이션(enshittification) 문제 해결에 집중하는 동안, 권위주의 정부의 탄압이라는 새로운 위협에 직면했다고 주장합니다. 따라서 단순한 플랫폼 이동의 자유를 넘어, 정치적 탄압에도 살아남을 수 있는 회복탄력성 있는 네트워크 구축이 필요하다고 강조합니다. 이 글은 기술적 자유와 정치적 억압 사이의 복잡한 관계를 조명하며, 미래 소셜 네트워크의 방향성에 대한 중요한 질문을 던집니다.

Read more →홈 서버로 맥 미니가 좋은 이유… 를 이야기하기엔 작은 LLM을 손 쉽게 돌릴 수 있다거나 여러가지가 있는데 제일 좋은 이유는 하드웨어 가속 동영상 트랜스코딩이라고 생각한다.

미디어 스트리밍 서버인 Jellyfin은 트랜스코딩에서 엔비디아의 NVENC, 인텔의 QSV, AMD AMF, 애플의 Video Toolbox를 비롯한 여러 하드웨어 가속 기술을 지원하는데 대부분 홈 서버에선 내장 GPU를 쓰거나 고성능 GPU를 넣지 않는다는걸 생각하면 맥 미니만한 선택지가 없다.

Jellyfin은 Apple Video Toolbox 가속은 당연히 macOS에서만 지원된다 이야기하지만 전에 맥 스튜디오를 쓸 때 찾아보니 ssh를 통해 macOS 호스트의 ffmpeg를 사용하는 방법이 있어서 이걸 활용해서 해결했고 이 때 참고한 글을 안 남겨두면 나중에 까먹을 것 같아서 기록차 공유한다.

https://oliverbley.github.io/posts/2022-12-27-jellyfin-in-docker-hardware-acceleration-on-macos/

코딩테스트 준비 뭐부터 하면 되나요?

- 이러면누가알려주겠지

![]() @z9mb1Jiwon 자신의 레벨에 따라 다른데요,

@z9mb1Jiwon 자신의 레벨에 따라 다른데요,

- 코테 시스템 자체에 익숙하지 않은 경우(내 코드를 제출해서 채점을 받는다는 것에 익숙하지 않은 경우)

- 프로그래머스 - 코딩테스트 에서 Lv. 0 문제들을 풀면서 일단 코테 방식에 익숙해지는 것을 추천드립니다.

- 코테 문제들을 봤는데 너무 어렵다 - 기초 필요

- 기초적인 코테 알고리즘들을 책을 통해 공부하시는 것을 추천합니다. https://ebook-product.kyobobook.co.kr/dig/epd/ebook/E000002942452 나 https://product.kyobobook.co.kr/detail/S000001033111?utm_source=google&utm_medium=cpc&utm_campaign=googleSearch>_network=g>_keyword=>_target_id=aud-901091942354:dsa-435935280379>_campaign_id=9979905549>_adgroup_id=132556570510&gad_source=1 같은, 코딩 테스트를 다루는 서적을 집중적으로 공부해 보시는걸 추천드립니다(근처 도서관에 가시면, 코딩 테스트 관련 서적이 몇 권 있을 거에요).

- 나는 코테 좀 익숙한데 좀 어려운 문제 보면 주춤거림

- https://solved.ac/ 솔브드는 언제나 당신을 환영합니다.

Deno로 만든 서버에서 SSRF 공격을 어떻게 막을 수 있을까 고민하다가, Deno에 --allow-net과 함께 쓸 수 있는 --deny-net 옵션이 있다는 것을 알게 되었다. 대충 아래와 같이 쓰면 SSRF 공격을 기본적인 수준에서는 막을 수 있을 듯하다.

deno run \

--allow-net \

--deny-net=127.0.0.0/8,10.0.0.0/8,172.16.0.0/12,192.168.0.0/16,169.254.0.0/16,0.0.0.0/8,224.0.0.0/4,240.0.0.0/4,255.255.255.255,localhost,[::1],[::],[::ffff:0:0]/96,[fe80::]/10,[fc00::]/7 \

script.ts지나친 자동화로 인해 '과정에 담긴 가치'가 훼손되어 당장의 편리함과 장기적인 이득을 맞교환하는 실수를 종종한다. 자동화를 잘해서 과정에 담긴 가치를 오히려 증강시킨 사례를 정리해봤다. https://wiki.g15e.com/pages/Augmenting values in the process

AI 에이전트와 도구를 결합하는 방법 중 하나인 "재귀적 신경신호 제어 역전(recursive neuro-symbolic IoC) 패턴"에 대해 정리했다. 이름이 너무 거창해서 마음에 쏙 들지는 않지만 정확한 명명이라서 그냥 그렇게 정했다. https://wiki.g15e.com/pages/Recursive Neuro-Symbloic Inversion of Control

킈락 shared the below article:

힙스택 보존 법칙

RanolP @ranolp@hackers.pub

이 글에서는 프로젝트 진행 시 기술 스택 선정에 대한 경험적 법칙인 "힙스택 보존 법칙"을 소개하며, 힙한 기술 스택을 과도하게 선택할 경우 프로젝트가 산으로 갈 수 있음을 경고합니다. 저자는 신기술 도입 시 발생하는 호환성 문제와 그로 인한 추가 작업의 부담을 설명하며, 커뮤니티가 크고 성숙한 기술의 중요성을 강조합니다. 힙한 기술을 사용하더라도 프로젝트를 성공적으로 이끌 수 있는 두 가지 조건, 즉 기술의 안정성과 개발자의 숙련도를 제시하며, 힙스택을 사용하기 전에 충분한 학습과 경험을 통해 기술적 내성을 길러야 함을 역설합니다. 이 글은 기술 스택 선택의 중요성과 개발자의 역량 강화 필요성을 동시에 강조하며, 균형 잡힌 기술 스택 선택이 프로젝트 성공에 미치는 영향을 시사합니다.

Read more →Hackers' Popup @ Seoul 도 좋을지도 모르겠네요. 해커스펍의 서울 팝업스토어 느낌으로...

안녕하세요, 일할 곳을 찾아 헤매고 있습니다. 사실 다른 일을 해볼까도 생각중입니다. 여하튼 여전히 개발이 좋은 킈락이라고 합니다. 파이콘 때 가입은 했는데 늦게 인사드립니다. 잘 부탁드립니다!