해커스 펍(혹은 연합우주) 의식적으로 쓰기 운동 블스 때도 느꼈지만 트위터처럼 숨쉬듯이 무의식적으로는 되질 않네😂

洪 民憙 (Hong Minhee)

@hongminhee@hackers.pub · 936 following · 651 followers

Hi, I'm who's behind Fedify, Hollo, BotKit, and this website, Hackers' Pub! My main account is at ![]() @hongminhee洪 民憙 (Hong Minhee).

@hongminhee洪 民憙 (Hong Minhee).

Fedify, Hollo, BotKit, 그리고 보고 계신 이 사이트 Hackers' Pub을 만들고 있습니다. 제 메인 계정은: ![]() @hongminhee洪 民憙 (Hong Minhee).

@hongminhee洪 民憙 (Hong Minhee).

Fedify、Hollo、BotKit、そしてこのサイト、Hackers' Pubを作っています。私のメインアカウントは「![]() @hongminhee洪 民憙 (Hong Minhee)」に。

@hongminhee洪 民憙 (Hong Minhee)」に。

Website

- hongminhee.org

GitHub

- @dahlia

Hollo

- @hongminhee@hollo.social

DEV

- @hongminhee

velog

- @hongminhee

Qiita

- @hongminhee

Zenn

- @hongminhee

Matrix

- @hongminhee:matrix.org

X

- @hongminhee

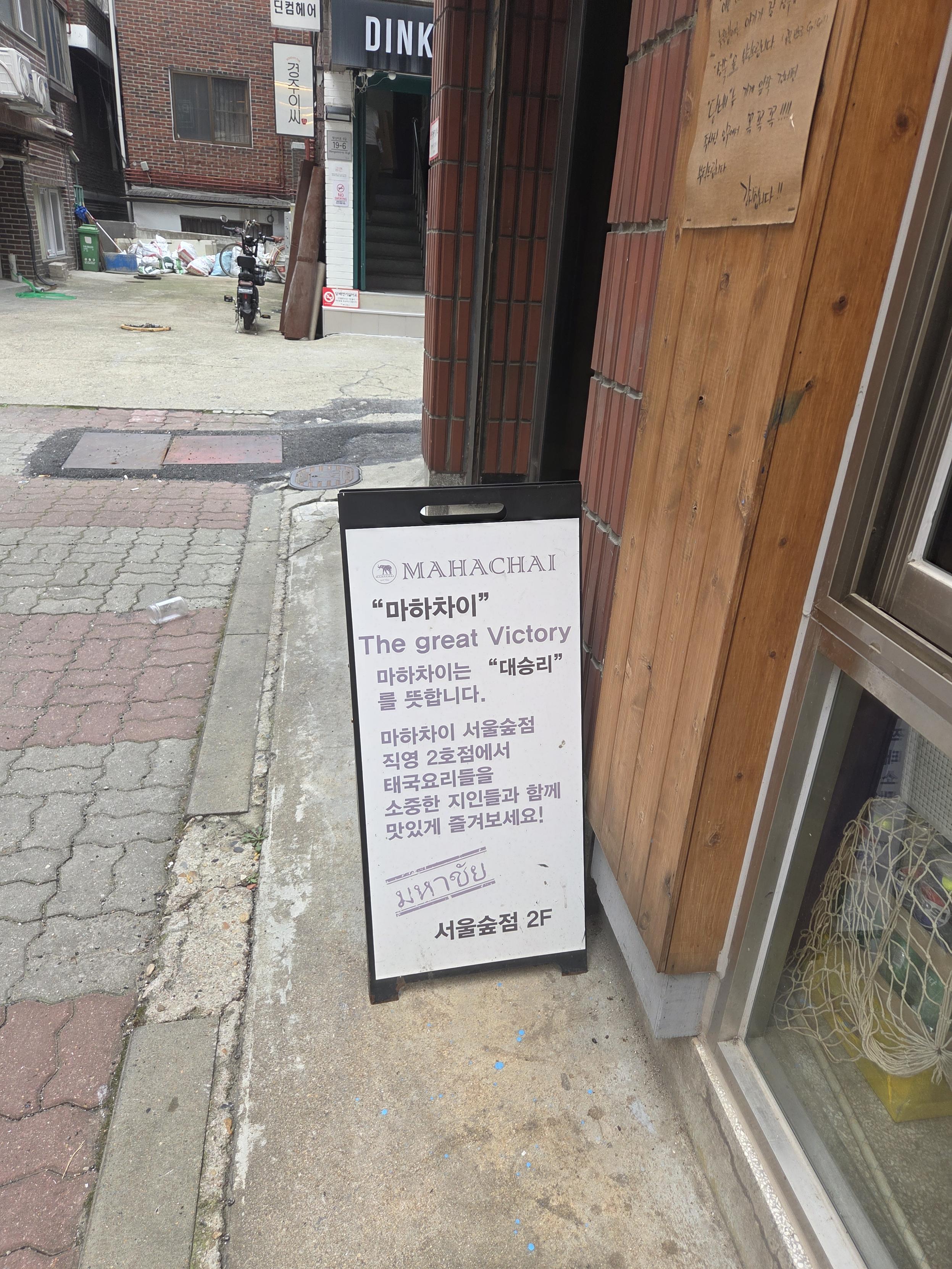

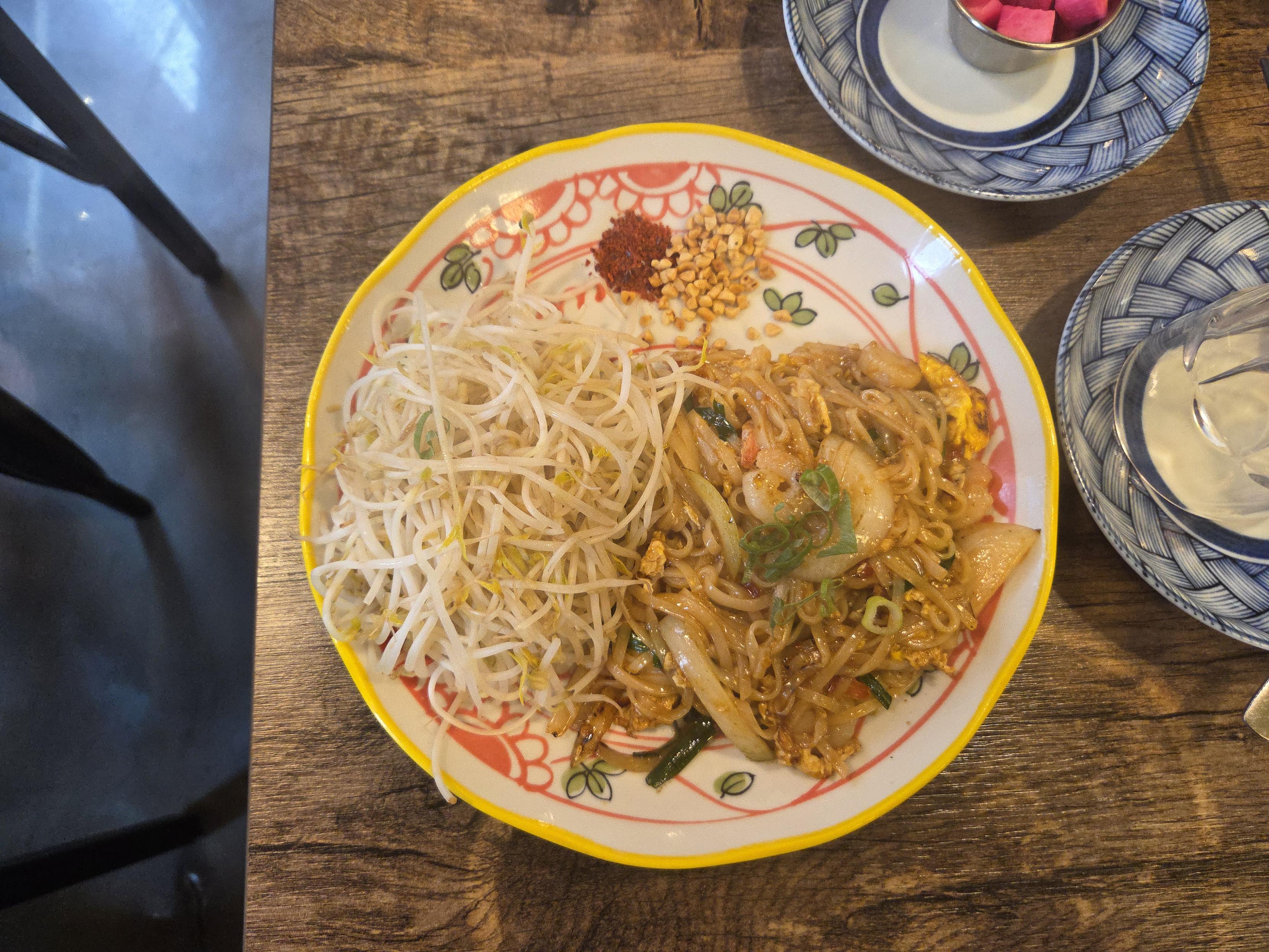

매일마다 튜사(![]() @TuringAppleDev튜링의 사과 )로 출퇴근하는 사람으로서 혼밥하기 좋은 맛집 아카이브 중...... 태국음식점 마하차이 팟타이 괜찮군

@TuringAppleDev튜링의 사과 )로 출퇴근하는 사람으로서 혼밥하기 좋은 맛집 아카이브 중...... 태국음식점 마하차이 팟타이 괜찮군

Bunja에 예제 프로젝트가 하나 생겼길래 React + Jotai만 Solid로 바꿔끼워서 포팅해보았다 https://github.com/disjukr/bunja/tree/main/examples/timer-solid

파이콘에서 명함 뿌릴 수 있을 듯

Zig의 좋은 아이디어라고 생각하는 것 중 하나: 여러줄 문자열을 나타낼 때 앞에 \\를 붙여서 표현한다. Rust나 JS에선 여러줄 문자열에 들여쓰기를 해버리면 그 공백문자가 그대로 들어가버리지만 Zig는 그런 문제를 피하게끔 설계했다.

Zig’s Lovely Syntax - https://matklad.github.io/2025/08/09/zigs-lovely-syntax.html

camelCase と snake_case がごちゃ混ぜになった変数名だらけのレガシーコードを見てると、機能追加なんか後回しでいいから、まずは命名規則を統一したくなるんだよな…。

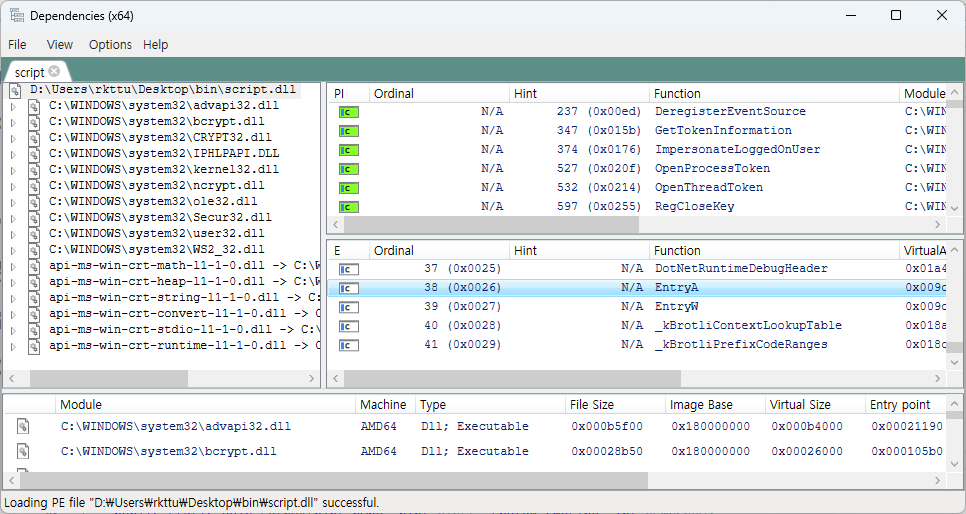

닷넷으로 rundll32.exe용 DLL 만들기라는 주제를 시작으로, 앞으로 닷넷에 관한 일반적이고 두터운 클리셰를 파괴하는 신선한 주제들을 다양한 세션으로 기획하면서 세션을 준비해보려 합니다. :-D

리프레쉬 용으로 xv6 짜다가 아침 출근하니 데이터가 잘 보이는구나. 종종 이렇게 시스템 공부 반 리뷰 반 해야지...

헐, 나 언제 200명 초대 돌파한거임

홈서버 개발이 개꿀잼인 이유:

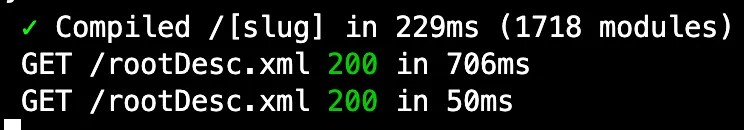

잊을만 하면 어디 공개한 적도 없는 도메인에 어드민 페이지나 그에 준하는 리소스 관련 요청이 들어옴

![]() @iblea 안녕하세요! 반갑습니다!

@iblea 안녕하세요! 반갑습니다!

오늘은 정말 유익한 프로그래머 회식을 가졌다

@kodingwarriorJaeyeol Lee 님의 피자 맛집 소개 및 퇴사 기념 무료 핏짜

@kodingwarriorJaeyeol Lee 님의 피자 맛집 소개 및 퇴사 기념 무료 핏짜- 함수형팔이, 언어팔이, IDE팔이들의 무제한영업제공사건

- 소비자는 관측되지 않음

하스켈 영업만 엄청 당한…

몇몇 후배들한테 "세상 어디가서 보기도 귀한 오프밋업 같은게 있을 수 있다"를 미끼로 해커스펍 가입을 유도하는 중

visionOS에서 한국어 입출력에 문제가 없는 터미널 에뮬레이터가 없어서 진지하게 하나 만들어야 하나 고민 중……

그래도 텍스트 에디터를 만드는 것보다는 난이도가 낮지 않을까?

함수형 부흥회 ㅋㅋ

기승전 해커스펍 홍보 끝~

토스 Next 머시기 Node.js 부문 넣어서 6문제 중에 4문제 예제로는 만점인데... 비교 대상이 없네

혹시 이번에 토스 노드로 넣으신 분?

OSTEP 공부하는 타래

이번에 FFmpeg의 어셈블리 학습 자료를 번역 중인데 이제 1강 끝냈다. 마음 같아선 인공지능에 모든걸 맡기고 싶지만 번역된 문장이 너무 어색해서 쓸 수가 없었음. https://github.com/FFmpeg/asm-lessons/pull/24

I just sponsored dahlia. Go sponsor your open source dependencies! https://github.com/sponsors/dahlia?o=sp&sc=t&sp=limeburst

쉬는 날인데 연구도 안풀리고 심심해서 xv6를 깔았다. OS 공부 안한지 좀 되서 ppt 보면서 내용 리뷰하면서 구현이나 할까 하는데, 꾸준히 할 거란 보장이 없어서 스터디하는 사람들 사이에 끼긴 좀 그래서 여기다만 올리고 해야겠음. 아마 주말에만 심심할 때 쳐낼 듯. 예전에 돌아본 기억이 있어서 빨리 돌 것 같긴 한데... 모르겠다.

My GitHub Sponsors profile is live! You can sponsor me to support my open source work 💖 https://github.com/sponsors/limeburst

이번에 다익스트라보다 빠른 최단 경로 알고리즘이 나왔다고 해서 논문을 읽어봤는데 역시 어려워서 나가떨어졌다 arxiv.org/abs/2504.17033

Breaking the Sorting Barrier f...

오늘은 바이너리의 glibc++ 버전이 안 맞는 걸 삽질분석하다가 ldd와 objdump랑 조금 더 친숙해졌다. 해결책은 그냥 LD_PRELOAD긴 했지만, ldd -r -v와 objdump -T라는 재밌는 옵션을 발굴했다.

Fun fact: until today, my blog did not feature even *one* occurrence of the word "saccade". I have now corrected this oversight. https://blog.glyph.im/2025/08/the-best-line-length.html

Want to fork and rewrite markdown-it for async and TypeScript...

Perl을 만든 언어학자 Larry Wall이 쓴 글 중에 종종 다시 읽어 보는 글

Human languages therefore differ not so much in what you can say but in what you must say. In English, you are forced to differentiate singular from plural. In Japanese, you don’t have to distinguish singular from plural, but you do have to pick a specific level of politeness, taking into account not only your degree of respect for the person you’re talking to, but also your degree of respect for the person or thing you’re talking about.

Programming is Hard, Let's Go Scripting...

그렇기 때문에 사람의 언어는 당신이 그렇다고 생각하고 있던 것과는 많이 다르다. 영어로 얘기할때는 단수와 복수를 확실히 구분해야만 한다. 일본어에서는, 단수와 복수를 구분할 필요는 없지만, 정중함의 정도를 조절할 줄 알아야 한다. 즉, 상대방에 대한 존경을 표현할 수 있는 정도를 선택해야 하고, 상대방의 입장에서 내가 존중 받아야 하는 정도를 생각해서 말해야 한다.

요즘 아이디어를 긴 글로 옮기는게 힘들다. AI와 비교해 최대 10토큰/분이란 저열한 속도에 자괴감이 들고, 그렇다고 AI랑 같이 쓰자니 이것도 합을 맞춰서 같이 쓰는게 어렵단 말이지. 그래서 시도해보려는 방법은 AI한테 인터뷰어 역할을 맡기고 내가 인터뷰이가 되는거다. 주제만 내가 정해주고 세부 사항에 대한 비판이나 질문은 AI한테 맡긴다. 그리고 대화가 끝나고 스크립트를 그대로 공유한다.

🔒 Security Update for BotKit Users

We've released #security patch versions BotKit 0.1.2 and 0.2.2 to address CVE-2025-54888, a security #vulnerability discovered in #Fedify. These updates incorporate the latest patched version of Fedify to ensure your bots remain secure.

We strongly recommend all #BotKit users update to the latest patch version immediately. Thank you for keeping the #fediverse safe! 🛡️

🚨 긴급 보안 업데이트 공지

Fedify에서 매우 심각한 보안 취약점(CVE-2025-54888)이 발견되어 핫픽스를 긴급 배포했습니다.

모든 사용자는 즉시 최신 패치 버전으로 업데이트해야 합니다.

자세한 내용과 업데이트 방법은 아래 링크를 참고해 주세요:

🚨 緊急セキュリティアップデート通知

Fedifyで非常に深刻なセキュリティ脆弱性(CVE-2025-54888)が発見され、ホットフィックスを緊急リリースいたしました。

全ユーザーは直ちに最新のパッチバージョンにアップデートしてください。

詳細とアップデート方法については、以下のリンクをご参照ください:

All #Fedify users must immediately update to the latest patched versions. A #critical authentication bypass #vulnerability (CVE-2025-54888) has been discovered in Fedify that allows attackers to impersonate any #ActivityPub actor by sending forged activities signed with their own keys.

This vulnerability affects all Fedify instances and enables complete actor impersonation across the federation network. Attackers can send fake posts and messages as any user, create or remove follows as any user, boost and share content as any user, and completely compromise the federation trust model. The vulnerability affects all Fedify instances but does not propagate to other ActivityPub implementations like Mastodon, which properly validate authentication before processing activities.

The following versions contain the #security fix: 1.3.20, 1.4.13, 1.5.5, 1.6.8, 1.7.9, and 1.8.5. Users should update immediately using their package manager with commands such as npm update @fedify/fedify, yarn upgrade @fedify/fedify, pnpm update @fedify/fedify, bun update @fedify/fedify, or deno update @fedify/fedify.

After updating, redeploy your application immediately and monitor recent activities for any suspicious content. Please also inform other Fedify operators about this critical update to ensure the security of the entire federation network.

The safety and security of our community depends on immediate action. Please update now and feel free to leave comments below if you have any questions.

🚨 긴급 보안 업데이트 공지

Fedify에서 매우 심각한 보안 취약점(CVE-2025-54888)이 발견되어 핫픽스를 긴급 배포했습니다.

모든 사용자는 즉시 최신 패치 버전으로 업데이트해야 합니다.

자세한 내용과 업데이트 방법은 아래 링크를 참고해 주세요:

All #Fedify users must immediately update to the latest patched versions. A #critical authentication bypass #vulnerability (CVE-2025-54888) has been discovered in Fedify that allows attackers to impersonate any #ActivityPub actor by sending forged activities signed with their own keys.

This vulnerability affects all Fedify instances and enables complete actor impersonation across the federation network. Attackers can send fake posts and messages as any user, create or remove follows as any user, boost and share content as any user, and completely compromise the federation trust model. The vulnerability affects all Fedify instances but does not propagate to other ActivityPub implementations like Mastodon, which properly validate authentication before processing activities.

The following versions contain the #security fix: 1.3.20, 1.4.13, 1.5.5, 1.6.8, 1.7.9, and 1.8.5. Users should update immediately using their package manager with commands such as npm update @fedify/fedify, yarn upgrade @fedify/fedify, pnpm update @fedify/fedify, bun update @fedify/fedify, or deno update @fedify/fedify.

After updating, redeploy your application immediately and monitor recent activities for any suspicious content. Please also inform other Fedify operators about this critical update to ensure the security of the entire federation network.

The safety and security of our community depends on immediate action. Please update now and feel free to leave comments below if you have any questions.

그래도 회사 다니니까 이런거 왜 쓰는거지에 대한 이유를 알 수 있어서 좋았음 돈도 벌고 ㅎㅅㅎ 근데 이제 백엔드 업무 더 해보고 싶음… 도구들 만드는 것도 재밌을 것 같고 ^3^

時々、Threads やその他のSNSでコードブロックもされていない “生”のコードが投稿されているのを見ると、思わず Hackers' Pub を紹介したくなる。

同じように、コードブロックに対応していないメッセンジャーで長々としたコードを送られてくると、「もう Discord か Slack にしようよ」って言いたくなる。(実際使ってはいるけど、いくつかの窓口ではまだ使ってなかったりして…)

으므므 면접 보라 연락온 곳이 php쪽이다. … 이거라도 일단 가봐야겠지

RDP 포트인 3389를 열어두면 하도 공격이 많은지라, 내가 먼저 로그인 성공하느냐, 공격 때문에 로그인이 잠기냐의 싸움이어서, 다른 포트로 바꿔서 열어두었다. 그런데 요즘에는 포트를 바꿔놓은 것도 금방 공격 당해서 잠겨버리고 있다. rdpgw 설정 해서 숨겨둬야겠다...

퇴사처리됨. 짱.

![]() @kodingwarriorJaeyeol Lee 이제 풀타임 Fedify 컨트리뷰터로...

@kodingwarriorJaeyeol Lee 이제 풀타임 Fedify 컨트리뷰터로...

Type-level literals + GADTs = Type-safe AST representation for #nanopass #compilers in #Haskell? 🤔

.NET 10의 File-based App과 Native AOT 기능을 이용해서 작지만 알찬 유틸리티를 하나 만들어봤습니다. 수면 시간 부족을 예방하면서도, 조악하게 화면을 가리는 방식 대신 확실하게 자야 할 시간을 알리기 위해 화면을 그레이스케일로 바꿔버리는 (?) 도구로 요즈음 제 수면 시간을 지키려 노력 중입니다. 🤣

종종 코드블록되지 않은 날 것 그대로의 코드를 올린 글을 Threads나 여타 소셜 미디어에서 보다 보면, Hackers'Pub 을 소개시켜 주고 싶은 뽐뿌가 온다.

비슷한 이유로 코드블록을 지원하지 않는 메신저에서 장황한 코드를 공유받다 보면 Discord 나 Slack 쓰자고 하고 싶다. (물론 쓰고 있지만 일부 안쓰는 창구도 있어서..)

LLM을 적절하게 팀에 도입하는 방법을 모르겠다. (특히 주니어의) 학습과 단련을 위해 LLM을 의도적으로 배제해야 할 필요도 있을텐데... 하지만 LLM 도구를 사용하는 것도 추구해야 할 학습과 단련의 범주에 포함됨.

그리고 조금 다른 이야기지만 프로젝트에 바이브 코딩을 제대로 도입하는건 비가역적인 변화에 가깝다. 결국 사람이 일일히 다 검수하면 그건 비효율적임. 프로젝트에 들이려면 구현체를 어느 정도 블랙박스로 취급하고 테스트 수트 등에 의존해야 하는데, 생각보다 별로라서 돌아가려면 다시 알지도 못하는 코드베이스에 던져져야함. AI를 믿고 쓴다는 가정이었기 때문에 코드 퀄리티와 컨벤션도 장담할 수 없음.

LLM을 적절하게 팀에 도입하는 방법을 모르겠다. (특히 주니어의) 학습과 단련을 위해 LLM을 의도적으로 배제해야 할 필요도 있을텐데... 하지만 LLM 도구를 사용하는 것도 추구해야 할 학습과 단련의 범주에 포함됨.

Github merge queue 이제야 보는데 이걸로 Stacked PR(or Diff) 할수있다고 한 사람 누구야? 관계없잖아...

좋은 내용이였다. 앞으로 에이전트 매니저 역할을 겸해야 하는 개발자들이 생각해볼만한.

Managing implementations you don't understand is a problem as old as civilization. (and every manager in the world already deals with this!) Find an abstraction layer you can verify!

How does a CTO manage an expert? -> Acceptance Tests

How does a PM review an Eng feature? -> Use the product

How does a CEO check the acccountant? -> Spot check key facts

오랜만에 프로그래밍 언어 이야기하러 왔다. 오늘 주제는 타입스크립트의 핵심 가치다.

많은 사람들이 정적 타입 언어를 도입하는 이유로 안전성(Soundness)를 이야기한다. 맞는 말이다. 하지만 타입스크립트에서 안전성은 2등 가치다. 그럼 1등 가치는 뭘까?

바로 개발 경험 개선이다. 구체적으로, 오류 나기 쉬운 구문을 적당히 줄이고 자동 완성을 개선하며 큰 규모 리팩토링 시 심리적(그리고 any 같은 기능을 안 썼다는 가정하에 런타임에도 유의미한 수준의) 안정성을 얻겠다는 거다.

타입스크립트 공식 위키 문서에도 안전성은 목표가 아니라고 나와있다 (#). 우리는 때때로 도구의 목적에 들어맞지 않는 불필요한 기대를 하곤 한다. 하지만 도구 개발자와 싸우는 건 사용자로서 좋은 전략이 아니다.

조건부 타입과 재귀 타입, 템플릿 문자열 타입, infer 등을 보라. 정적 분석 난이도가 지수적으로 올라가는 희한한 기능들이 언어에 계속 추가되는 이유가 무엇인가. 추론을 포기하고 any가 나오곤 하는 이유가 무엇인가.

그들이 추구하는 게 안전한 세계가 아닌 실용적인 세계이기 때문이다.